FTA Training4

디렉토리 이동에 대한 부분을 배우는 것 같다.

화이팅이다.

- ls -al 명령어로 디렉토리와 파일 목록을 보자

- bin : 이곳에는 가장 필수적인 리눅스 실행 파일들이 들어가 있다. ls, rm 모두 이곳에 들어가 있다.

- boot : 리눅스 부팅 관련 파일들과, 리눅스의 심장인 커널이라는것이 들어있다.

- dev : 이곳은 컴퓨터에 설치된 하드웨어에 관한 정보들이 파일 형태로 저장되어 있는 곳이다.

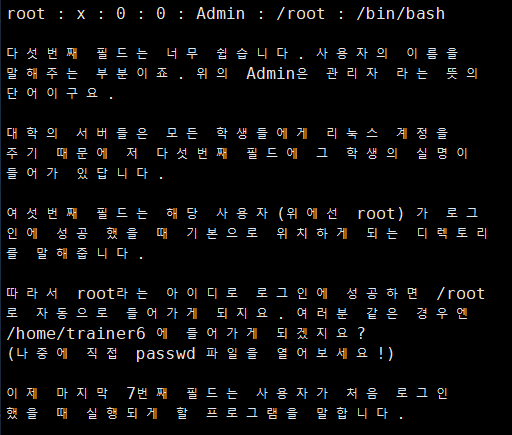

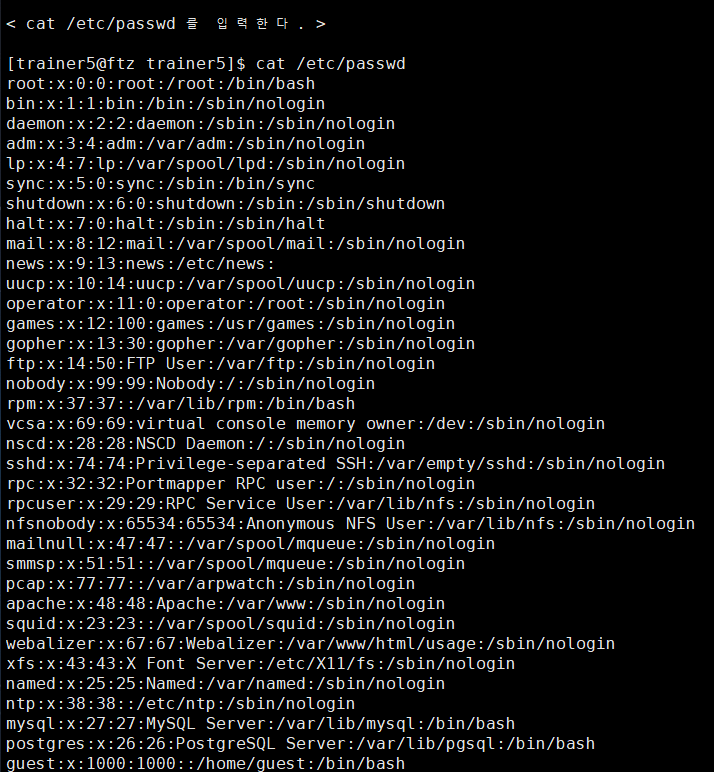

- etc : 중요한 파일들이 이곳에 들어가 있다. 패스워드 파일, 쉐도우 파일, 대부분의 리죽스 설정 파일 등

- home : 일반 사용자들의 디렉토리가 들어가는 곳이다. guest와 trainer1~10, level 1~10 모두 이 디렉토리안에 속해 있다.

- lib : 많은 라이브러리 파일들이 들어가 있다.

- mnt : mount 명령을 사용하여, 마운트 시킨 시디를 플로피 디스켓등이 들어가는 디렉토리 이다.

- proc : 프로세스들이 파일 형태로 저장되는 디렉토리 이다.

- root : 일반 사용자의 디렉토리는 /home 아래 존재 하짐나, 루트의 홈 디렉토리는 따로 이곳에 저장된다.

- sbin : 기본 명령을 제외한 시스템 관리용 실행파일 들이 들어 있는 디렉토리이다.

- tmp : 임시로 파일을 저장하는 디렉토리로서, 권한에 상관없이 누구나 이 디렉토리에 파일을 생성할 수 있다.

- usr : 다양한 응용 프로그램들이 설치되어 있는 곳 이다.

- var : 시스템 운영 중에 생성되는 각종 임시 파일 들이 들어가 있으며, 외부 접속에 대한 로그 파일들이 바로 이곳에 저장된다.

- etc에 담긴 디렉토리와 파일들은 중요파일이 많기 때문에 중요시 해야한다.

- 이번에는 각 디렉토리가 하는 역할에 대해 알아 보았다.

- 중요하기 때문에 꼭 기억하고 넘어가자